El nuevo sistema operativo Windows 11, entre los requisitos para usarlo, esta que el sistema integre el módulo TPM 2.0. Hay varias variantes, los hay físicos y los hay de tipo firmware (fTPM). Pues bien, investigadores de la Universidad Técnica de Berlín ha podido hackear el fTPM utilizado en los procesadores de AMD.

La obligación de usar TPM por parte de Microsoft es asegurar la integridad del software. Dicho módulo verifica la firma del software y la integridad del mismo. Esto impide o limita que se pueda ejecutar software no firmado o que pueda contener código malicioso, asegurando la integridad del sistema.

Vulnerada la seguridad de los procesadores AMD

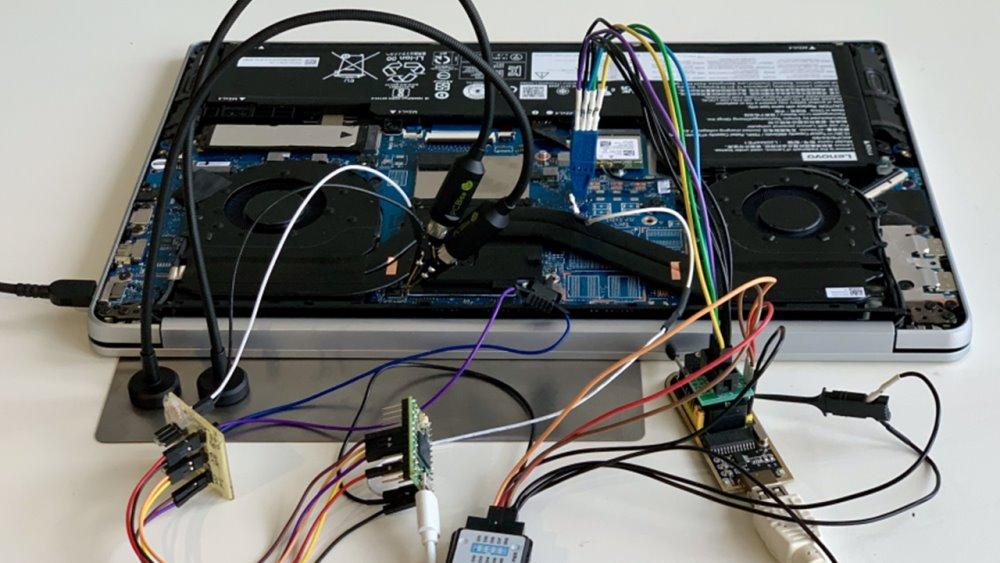

Según destacan los investigadores, para conseguir romper la seguridad han utilizado componentes que se pueden comprar por internet en Amazon y AliExpress y que cuestan unos 200 dólares. Han compartido en GitHub los componentes usados y el código para realizar el ataque.

Atacan la plataforma de seguridad del procesador (PSP) de los chips AMD Zen 2 (Ryzen 3000) y Zen 3 (Ryzen 5000). No hay datos en el informe sobre si los procesadores de arquitectura Zen 4 se ven afectados por esta vulnerabilidad.

Como parte positiva, este ataque requiere de acceso físico al equipo durante «varias horas». Requiere de un tiempo importante para la instalación de todos los elementos. También, requiere de unos conocimientos de electrónica bastante avanzados. Lo más positivo es que no se puede explotar de manera remota mediante software.

Mediante este ataque, los investigadores han tenido acceso completo al fTPM y los datos cifrados almacenados. Este acceso lo que permite es un cifrado de disco completo mediante BitLocker. Algo posible gracias a que esta vulnerabilidad permite el acceso y control total del sistema.

Según destacan los investigadores, mitigar este problema de seguridad no es nada sencillo. El problema es que se da una inyección de tensión de fallo, algo que no se puede mitigar por software. AMD podría corregirlo en futuras arquitecturas de procesadores y en ajustes de diseño próximos.

Los investigadores destacan que Intel tiene mecanismos que impiden este tipo de ataque. Según indican, Intel integra un motor de gestión y seguridad convergente (CSME) que impide este tipo de ataque.

¿Debería preocuparme esto?

NO. Realmente, esta vulnerabilidad te debería dar bastante igual, siendo realistas. El motivo es que no se puede explotar remotamente mediante software, se requiere tener acceso fisico al ordenador. Además, instalar los componentes requiere tiempo y diferentes soldaduras.

Vamos, que explotar esta vulnerabilidad es muy complicado y lento, así que es irrelevante. Simplemente, expone que el firmware TPM es vulnerable. Aunque realmente este elemento se planteaba como una mejora del TPM 2.0. Se utiliza para evitar una interfaz que sea sencilla de atacar por parte de actores maliciosos.

Que dice AMD al respecto

De momento, no se ha lanzado un comunicado oficial sobre este tipo de ataque y vulnerabilidad. Eso sí, Tom’s Hardware se ha comunicado con la compañía y un portavoz ha dicho lo siguiente:

«AMD está al tanto del informe de investigación que ataca nuestro módulo de plataforma confiable de firmware que parece aprovechar las vulnerabilidades relacionadas discutidas anteriormente en ACM CCS 2021. Esto incluye ataques realizados a través de medios físicos, generalmente fuera del alcance de las mitigaciones de seguridad de la arquitectura del procesador. Estamos continuamente innovando nuevas protecciones basadas en hardware en productos futuros para limitar la eficacia de estas técnicas. Específicamente para este documento, estamos trabajando para comprender las posibles nuevas amenazas y actualizaremos a nuestros clientes y usuarios finales según sea necesario.»

The post Grave vulnerabilidad que afecta al TPM de los procesadores AMD Ryzen appeared first on HardZone.

from HardZone https://ift.tt/eW6JwmU

via IFTTT

No hay comentarios:

Publicar un comentario